Inhalt

Um eine Verschlüsselung zu unterbrechen, müssen Sie einige Dinge wissen. Zunächst müssen Sie wissen, dass es ein Verschlüsselungsschema oder -system gibt. Als Nächstes müssen Sie wissen, wie diese Verschlüsselung funktioniert. Hier erfahren Sie, wie Sie dies mit einem Paketerfassungsprogramm tun.

Schritte

Verwenden Sie Linux. Windows kann keine WEP-Pakete erfassen, Sie können jedoch eine bootfähige Linux-CD verwenden.

Holen Sie sich Software für die Paketerfassung (Sniffer). Backtrack ist eine häufig verwendete Option. Laden Sie das ISO-Image herunter und brennen Sie es auf eine bootfähige CD / DVD.

Booten oder booten Sie Linux und Backtrack.

- Beachten Sie, dass dieses Betriebssystem nicht auf Ihrer Festplatte installiert sein muss. Dies bedeutet, dass jedes Mal, wenn Sie den Backtrack ausschalten, alle Informationen auf dem Backtrack verloren gehen.

Wählen Sie eine Startoption. Der folgende Backtrack-Bildschirm wird Ihnen nach dem Start angezeigt. Ändern Sie die Option mit den Aufwärts- und Abwärtspfeilen und wählen Sie einen aus. In diesem Tutorial wird die erste Option verwendet.

Laden Sie die grafische Oberfläche über die Befehlszeile. Bei dieser Option wird Backtrack nur über die Befehlszeile oder das Terminal gestartet. Geben Sie den Befehl ein startx um fortzufahren und die grafische Oberfläche zu initialisieren.

Klicken Sie links auf die Schaltfläche Terminal. Dies sollte die fünfte Option sein.

Warten Sie, bis das Linux-Befehlsterminal gestartet ist.

Überprüfen Sie Ihren WLAN-Typ. Geben Sie den folgenden Befehl ein: "airmon-ng" (ohne Anführungszeichen). Sie sollten so etwas wie "wlan0 beneatg interface" sehen, was darauf hinweist, dass Ihre Schnittstelle wlan0 heißt.

Holen Sie sich alle notwendigen Informationen über den Zugangspunkt. Geben Sie den folgenden Befehl ein: "airodump-ng wlan0" (ohne Anführungszeichen). Sie sollten 3 Dinge erreichen:

- BSSID (die MAC-Adresse des AP)

- Kanal (Datenübertragungskanal)

- ESSID (AP-Name)

- Das Tutorial-Experiment hat Folgendes zurückgegeben:

- BSSID 00: 17: 3F: 76: 36: 6E

- Kanal oder Kanalnummer 1

- ESSID (AP-Name) Suleman

Geben Sie den folgenden Befehl ein. Hierbei werden die Informationen aus dem obigen Beispiel verwendet, Sie werden jedoch aufgefordert, Ihre eigenen Informationen einzugeben. Befehl: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (ohne Anführungszeichen).

Lassen Sie die Software laufen.

Öffnen Sie ein neues Terminalfenster. Geben Sie den folgenden Befehl ein und ersetzen Sie die Werte durch Ihre eigene BSSID, Channel und ESSID. Befehl: "aireplay-ng -1 0 -a 00: 17: 3F: 76: 36: 6E" (ohne Anführungszeichen).

Öffnen Sie ein anderes Terminalfenster. Geben Sie den folgenden Befehl ein: "aireplay-ng -3 -b 00: 17: eF: 76: 36: 6E" (ohne Anführungszeichen).

Lassen Sie die Software laufen.

Gehen Sie zurück zum ersten Terminalfenster.

Lassen Sie die Daten ("Daten") in diesem Fenster 30.000 oder mehr erreichen. Dies dauert je nach Funksignal, Hardware und Nutzungsgebühr am Access Point etwa 15 bis 60 Minuten oder länger.

Gehen Sie zum dritten Terminal und drücken Sie Strg + C.

Listen Sie die Dateien auf. Geben Sie einen der folgenden Befehle ein: "dir" oder "ls" (ohne Anführungszeichen)

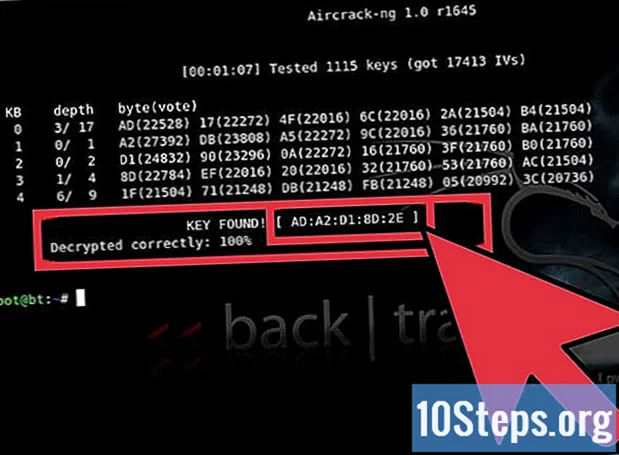

Verwenden Sie eine Cap-Datei. In unserem Beispiel wäre dies das Folgende: "aircrack-ng web-02.cap" (ohne Anführungszeichen). Der folgende Lauf wird gestartet.

Brechen Sie den kryptografischen WEP-Schlüssel. Nachdem dieser Vorgang abgeschlossen ist, können Sie den Schlüssel brechen. In diesem Beispiel war der Schlüssel {ADA2D18D2E}.

Tipps

- Viele Sniffer wie Wireshark (früher als Ethereal bekannt) sowie Airsnort und Kismet sind im Quellcode verfügbar. Sie benötigen Vorkenntnisse, um sie für Linux oder Windows zu kompilieren, wenn Sie Airsnort oder Kismet verwenden möchten. Wireshark / Ethereal bietet Installationsprogramme, Sie können jedoch auch den Quellcode herunterladen.

- Sie werden wahrscheinlich bereits kompilierte Versionen der meisten Programme finden, die Sie benötigen.

- Die Gesetzgebung zur Netzwerksicherheit kann an jedem Standort unterschiedlich sein. Stellen Sie sicher, dass Sie alles wissen, was Sie wissen müssen, und seien Sie bereit, sich den Konsequenzen Ihrer Handlungen zu stellen, wenn Sie dies versuchen.

Warnungen

- Sie benötigen eine bestimmte Netzwerkkarte, die mit den von Ihnen verwendeten Programmen kompatibel ist.

- Diese Informationen müssen auf ethische Weise verwendet werden. Der Missbrauch dieser Informationen kann auf lokaler oder bundesstaatlicher Ebene illegal sein.

- Sei immer vorsichtig, wer dein Ziel ist. Es ist nicht klug, in einen lokalen Mc Donalds-Laden zu gehen und zu versuchen, das Netzwerkkennwort zu knacken. Die Wahrscheinlichkeit, dass Sie erwischt werden, verzehnfacht sich.

Notwendige Materialien

- Ein Computer

- Kenntnisse über Computer

- Eine drahtlose Netzwerkkarte

- Eine bootfähige Linux CD / DVD

- Paketerfassungsprogramm (Sniffer)